Zero Trust Architecture: Membangun Benteng Pertahanan di Era Modern

Di era digital yang serba terhubung dan penuh dengan ancaman siber, pendekatan keamanan tradisional yang mengandalkan perimeter (seperti benteng dengan tembok tebal) semakin usang. Konsep "percaya tapi verifikasi" tidak lagi memadai, karena celah keamanan dapat muncul dari dalam maupun luar jaringan. Sebagai respons terhadap perubahan lanskap ancaman ini, munculah Zero Trust Architecture (ZTA), sebuah paradigma keamanan yang revolusioner yang mengasumsikan bahwa tidak ada pengguna atau perangkat yang secara otomatis dipercaya, baik di dalam maupun di luar jaringan perusahaan.

Apa itu Zero Trust Architecture?

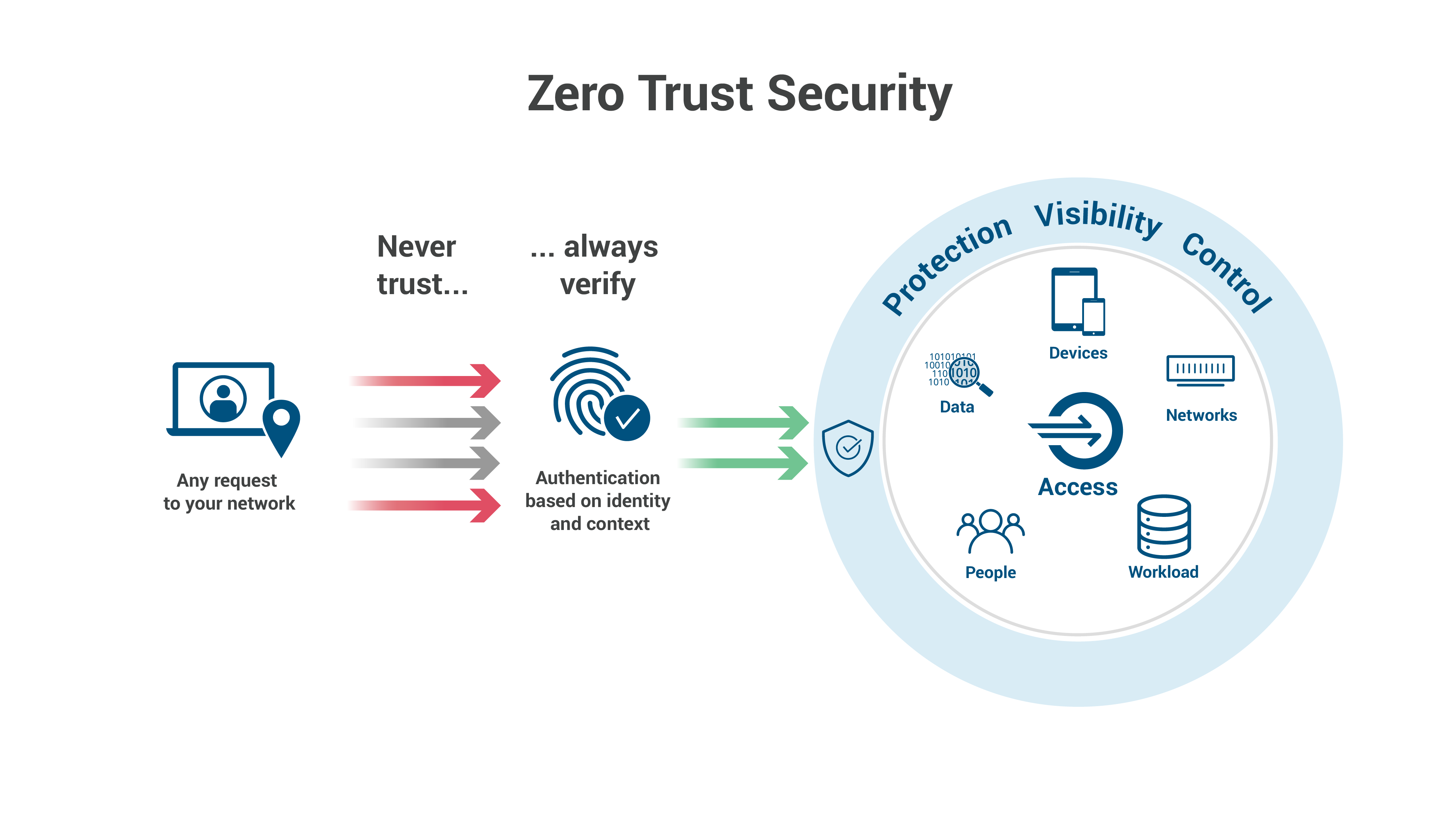

Zero Trust Architecture (ZTA) adalah model keamanan yang didasarkan pada prinsip "never trust, always verify." Artinya, setiap pengguna, perangkat, aplikasi, dan beban kerja (workload) yang mencoba mengakses sumber daya jaringan harus diverifikasi secara ketat sebelum diberikan akses. ZTA tidak hanya berfokus pada perimeter jaringan, tetapi memperluas kontrol keamanan ke setiap titik akses, meminimalkan "radius ledakan" jika terjadi pelanggaran keamanan.

Inti dari ZTA adalah menghilangkan kepercayaan implisit dan menggantinya dengan verifikasi eksplisit. Ini berarti bahwa setiap permintaan akses harus diautentikasi dan diotorisasi berdasarkan identitas pengguna, status perangkat, konteks permintaan, dan faktor risiko lainnya. Dengan kata lain, ZTA memperlakukan setiap upaya akses seolah-olah berasal dari jaringan yang tidak tepercaya, memaksa setiap entitas untuk membuktikan keabsahannya sebelum diberikan akses ke sumber daya yang dilindungi.

Prinsip-Prinsip Utama Zero Trust Architecture

ZTA dibangun di atas beberapa prinsip utama yang mendefinisikan pendekatannya terhadap keamanan:

- Asumsikan Pelanggaran: ZTA mengasumsikan bahwa jaringan telah atau akan dilanggar. Dengan demikian, semua upaya akses diperlakukan sebagai potensi ancaman dan harus diverifikasi secara ketat.

- Verifikasi Secara Eksplisit: Setiap pengguna, perangkat, dan aplikasi harus diverifikasi secara eksplisit sebelum diberikan akses ke sumber daya. Ini melibatkan autentikasi multi-faktor (MFA), pemeriksaan postur perangkat, dan validasi identitas yang kuat.

- Akses dengan Hak Istimewa Terkecil (Least Privilege Access): Pengguna dan aplikasi hanya diberikan akses ke sumber daya yang benar-benar mereka butuhkan untuk melakukan pekerjaan mereka. Ini membatasi dampak potensi pelanggaran keamanan dan mencegah pergerakan lateral di dalam jaringan.

- Mikrosegmentasi: Jaringan dibagi menjadi segmen-segmen kecil yang terisolasi secara logis. Setiap segmen memiliki kontrol keamanan sendiri, membatasi akses antara segmen dan mencegah penyebaran ancaman di seluruh jaringan.

- Inspeksi dan Monitoring Berkelanjutan: Lalu lintas jaringan dan aktivitas pengguna terus dipantau dan dianalisis untuk mendeteksi anomali dan potensi ancaman. Log dan audit trail dipertahankan untuk tujuan forensik dan kepatuhan.

- Otomatisasi: Implementasi ZTA seringkali melibatkan otomatisasi proses keamanan seperti autentikasi, otorisasi, dan respons insiden. Otomatisasi membantu mengurangi beban kerja manual dan meningkatkan efisiensi keamanan.

Komponen-Komponen Utama Zero Trust Architecture

ZTA terdiri dari beberapa komponen penting yang bekerja sama untuk menyediakan keamanan yang komprehensif:

- Identity and Access Management (IAM): Sistem IAM mengelola identitas pengguna dan hak akses mereka. Ini mencakup autentikasi multi-faktor (MFA), manajemen kata sandi, dan kontrol akses berbasis peran (RBAC).

- Security Information and Event Management (SIEM): Sistem SIEM mengumpulkan dan menganalisis data keamanan dari berbagai sumber untuk mendeteksi ancaman dan anomali.

- Endpoint Detection and Response (EDR): Solusi EDR memantau dan melindungi endpoint (seperti laptop dan ponsel) dari ancaman. Ini mencakup deteksi malware, analisis perilaku, dan respons insiden.

- Network Segmentation: Jaringan dibagi menjadi segmen-segmen kecil yang terisolasi secara logis untuk membatasi dampak pelanggaran keamanan.

- Microsegmentation: Kontrol keamanan diterapkan pada tingkat aplikasi atau beban kerja (workload) untuk membatasi akses antara aplikasi dan mencegah pergerakan lateral.

- Data Loss Prevention (DLP): Solusi DLP mencegah data sensitif keluar dari jaringan tanpa izin.

- Security Orchestration, Automation, and Response (SOAR): Platform SOAR mengotomatiskan proses keamanan seperti respons insiden dan manajemen kerentanan.

- Next-Generation Firewall (NGFW): NGFW menyediakan inspeksi lalu lintas yang mendalam dan kontrol aplikasi untuk mencegah ancaman berbasis jaringan.

- Cloud Access Security Broker (CASB): CASB memantau dan mengamankan akses ke aplikasi cloud.

Manfaat Implementasi Zero Trust Architecture

Implementasi ZTA menawarkan sejumlah manfaat bagi organisasi:

- Mengurangi Risiko Pelanggaran Keamanan: Dengan menghilangkan kepercayaan implisit dan memverifikasi setiap upaya akses, ZTA secara signifikan mengurangi risiko pelanggaran keamanan.

- Membatasi Dampak Pelanggaran: Mikrosegmentasi dan kontrol akses dengan hak istimewa terkecil membatasi dampak potensi pelanggaran keamanan dan mencegah pergerakan lateral di dalam jaringan.

- Meningkatkan Visibilitas dan Kontrol: ZTA menyediakan visibilitas yang lebih baik ke dalam lalu lintas jaringan dan aktivitas pengguna, memungkinkan organisasi untuk mendeteksi dan merespons ancaman dengan lebih cepat.

- Memfasilitasi Kepatuhan: ZTA membantu organisasi memenuhi persyaratan kepatuhan terhadap peraturan keamanan data seperti GDPR dan HIPAA.

- Mendukung Transformasi Digital: ZTA memungkinkan organisasi untuk mengadopsi teknologi baru seperti cloud computing dan mobile computing dengan aman.

- Meningkatkan Produktivitas: Dengan menyediakan akses yang aman dan lancar ke sumber daya yang dibutuhkan, ZTA dapat meningkatkan produktivitas pengguna.

Tantangan Implementasi Zero Trust Architecture

Implementasi ZTA bisa menjadi kompleks dan menantang. Beberapa tantangan umum meliputi:

- Kompleksitas: ZTA melibatkan banyak komponen dan teknologi yang berbeda, yang dapat membuatnya sulit untuk diimplementasikan dan dikelola.

- Biaya: Implementasi ZTA dapat mahal, terutama untuk organisasi besar dengan infrastruktur yang kompleks.

- Perubahan Budaya: ZTA membutuhkan perubahan budaya dalam organisasi, karena pengguna dan staf TI harus menyesuaikan diri dengan pendekatan keamanan yang baru.

- Keterampilan: Implementasi ZTA membutuhkan keterampilan khusus dalam keamanan jaringan, identitas dan akses manajemen, dan teknologi keamanan lainnya.

- Integrasi: Mengintegrasikan komponen ZTA yang berbeda dapat menjadi tantangan, terutama jika organisasi memiliki infrastruktur yang heterogen.

Langkah-Langkah Implementasi Zero Trust Architecture

Berikut adalah langkah-langkah yang dapat diikuti organisasi untuk mengimplementasikan ZTA:

- Penilaian: Lakukan penilaian menyeluruh terhadap infrastruktur keamanan yang ada dan identifikasi celah keamanan.

- Perencanaan: Kembangkan rencana implementasi ZTA yang komprehensif yang mencakup tujuan, ruang lingkup, dan jadwal.

- Desain: Rancang arsitektur ZTA yang sesuai dengan kebutuhan dan persyaratan organisasi.

- Implementasi: Implementasikan komponen ZTA secara bertahap, dimulai dengan area yang paling berisiko.

- Pengujian: Uji arsitektur ZTA secara menyeluruh untuk memastikan bahwa ia berfungsi dengan benar dan efektif.

- Monitoring: Pantau arsitektur ZTA secara berkelanjutan untuk mendeteksi dan merespons ancaman.

- Optimasi: Optimalkan arsitektur ZTA secara berkala untuk meningkatkan efektivitas dan efisiensi.

Kesimpulan

Zero Trust Architecture adalah paradigma keamanan yang kuat yang dapat membantu organisasi melindungi diri dari ancaman siber modern. Dengan menghilangkan kepercayaan implisit dan memverifikasi setiap upaya akses, ZTA secara signifikan mengurangi risiko pelanggaran keamanan dan membatasi dampaknya jika terjadi pelanggaran. Meskipun implementasi ZTA bisa menjadi kompleks dan menantang, manfaatnya jauh lebih besar daripada tantangannya. Dengan perencanaan yang cermat dan implementasi yang bertahap, organisasi dapat berhasil mengadopsi ZTA dan membangun benteng pertahanan yang tangguh di era digital.